Einrichtung von Kerberos SSO

Dieses Dokument beschreibt die Einrichtung der BlueMind-Erkennung der Kerberos-Authentifizierung in einer Windows-Infrastruktur.

Funktionsweise der Kerberos-Authentifizierung

Die Kerberos-Authentifizierung ermöglicht es Benutzern mit einem Windows-Konto, das bereits mit ihrem BlueMind-Konto verknüpft ist (über einen AD-Import), sich automatisch zu authentifizieren, ohne einen Login-Bildschirm (SSO) durchlaufen zu müssen.

Hierzu :

-

Der Benutzer muss sich in einer Windows-Sitzung auf der Domäne befinden, für die das Kerberos SSO aktiviert wurde.

Multidomain-Installation

Bei Multi-Domain-Nachrichten kann jede Domäne ihre eigene Kerberos-Konfiguration haben. Wenn Kerberos für mehrere Domänen konfiguriert ist, muss jede Domäne ihre eigene URL haben

Wenn Kerberos nur für eine Domäne konfiguriert ist, verwenden Sie die globale URL. -

Der Benutzer muss einen Browser verwenden, in dem SPNEGO für die globale URL von BlueMind aktiv ist.

Konfiguration von Kerberos

Im weiteren Verlauf dieser Dokumentation betrachten wir die folgenden Elemente:

-

BlueMinds externe URL (globale URL):

bluemind.domain.tld. -

Active Directory Server (IP-Adresse oder Name des AD-Servers der Windows-Domäne):

ad.domain.tld. -

Active Directory Domäne (oder Realm, entspricht der Windows-Domäne in Großbuchstaben):

DOMAIN.TLD.⚠️ Fügen Sie die AD-Domäne zu den Aliasnamen der BM-Domäne hinzu, wenn sie sich vom Namen der BM-Domäne unterscheidet.

Die gesamte Kerberos-Konfiguration erfolgt über die globale URL. Verwenden Sie nicht die URL der betreffenden Domäne, weder für die Erstellung der Keytab-Datei (und der Setspn) noch für die Konfiguration der Client-Rechner, auch wenn Kerberos für mehrere Domänen konfiguriert ist.

Wenn also die globale URL geändert wird (siehe Externe URLs), müssen alle Keytabs (und Setspn) neu generiert und alle Clients mit der neuen globalen URL neu konfiguriert werden.

Erstellen der Keytab-Datei

Die Erstellung der Keytab-Datei erfolgt in zwei Schritten.

Öffnen Sie eine Konsole cmd.exe und dann :

-

Erstellen Sie einen dedizierten Benutzer für die Kerberos-Authentifizierung im ActiveDirectory.

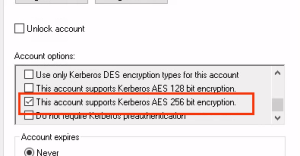

- Aktivieren Sie die Option "This account supports Kerberos AES 256 bit encryption" auf der Registerkarte "Account":

- Fügen Sie dem Benutzer die Rolle hinzu, indem Sie den folgenden Befehl ausführen:

wobei der Name des Benutzers =bmkrb; Passwort =krbpwd.

setspn -A HTTP/bluemind.domain.tld bmkrbDer Befehl sollte ein Ergebnis zurückgeben, das den folgenden Zeilen entspricht:

Registering ServicePrincipalNames for CN=bmkrb,CN=Users,DC=domain,DC=tld

HTTP/bluemind.domain.tld

Updated object - Aktivieren Sie die Option "This account supports Kerberos AES 256 bit encryption" auf der Registerkarte "Account":

-

Erstellen Sie die keytab-Datei mit dem folgenden Befehl:

- Windows 2012R2

- Windows 2016 & +

ktpass /out C:\bluemind.keytab

/mapuser bmkrb@DOMAIN.TLD

/princ HTTP/bluemind.domain.tld@DOMAIN.TLD

/pass krbpwd

/kvno 0

# paramètre optionnel, voir la remarque "Key Version Number" ci-après

/ptype KRB5_NT_PRINCIPALktpass /out C:\bluemind.keytab

/crypto AES256-SHA1

/mapuser bmkrb@DOMAIN.TLD

/princ HTTP/bluemind.domain.tld@DOMAIN.TLD

/pass krbpwd

/kvno 0

# paramètre optionnel, voir la remarque "Key Version Number" ci-après

/ptype KRB5_NT_PRINCIPALDas Ergebnis sollte wie die folgenden Zeilen aussehen:

Targeting domain controller: AD.domain.tld

Using legacy password setting method

Successfully mapped HTTP/bluemind.domain.tld to bmkrb.

Output keytab to C:\bluemind.keytab

Der Parameter Kvno (Key Version Number) ermöglicht es, mehrere Schlüssel für einen Benutzer zu verwalten.

Der Wert des Befehls ktpass (/kvno 0), der in den obigen Beispielen angegeben ist, ist ein generischer Wert, der in den meisten Fällen funktioniert. Dieser Wert kann jedoch je nach Benutzer und eventuell bereits vorhandenen oder verwendeten Schlüsseln blockierend sein. Nur der AD-Administrator kennt diese Informationen genau.

Es ist möglich, diesen Parameter nicht anzugeben. In diesem Fall wird automatisch ein neuer Schlüssel mit der Versionsnummer erstellt, die auf die Versionsnummer folgt, die bereits im AD für dieses Konto vorhanden ist.

Weitere Informationen über den Kvno-Parameter finden Sie in der Microsoft-Dokumentation zum Befehl ktpass: https://learn.microsoft.com/en-us/windows-server/administration/windows-commands/ktpass

Aktivierung in der Administrationskonsole

- Gehen Sie in der Administrationskonsole zu Systemverwaltung > Überwachte Domänen > Wählen Sie die Domäne > Registerkarte Sicherheit.

- Wählen Sie den Authentifizierungsmodus Kerberos und füllen Sie das entsprechende Formular aus:

- Active Directory-Domäne

- Active Directory Server

- Active Directory Keytab-Datei: Aktivieren Sie das Kontrollkästchen und wählen Sie die zuvor erstellte Datei.

- Klicken Sie auf "Speichern", um die Änderungen zu speichern.

Client-Konfiguration

Der Client-Browser kann die BlueMind-Domäne als nicht vertrauenswürdig einstufen. Sie müssen dann die URL für den Zugang zu BlueMind als vertrauenswürdige Site im Browser hinzufügen.

Firefox

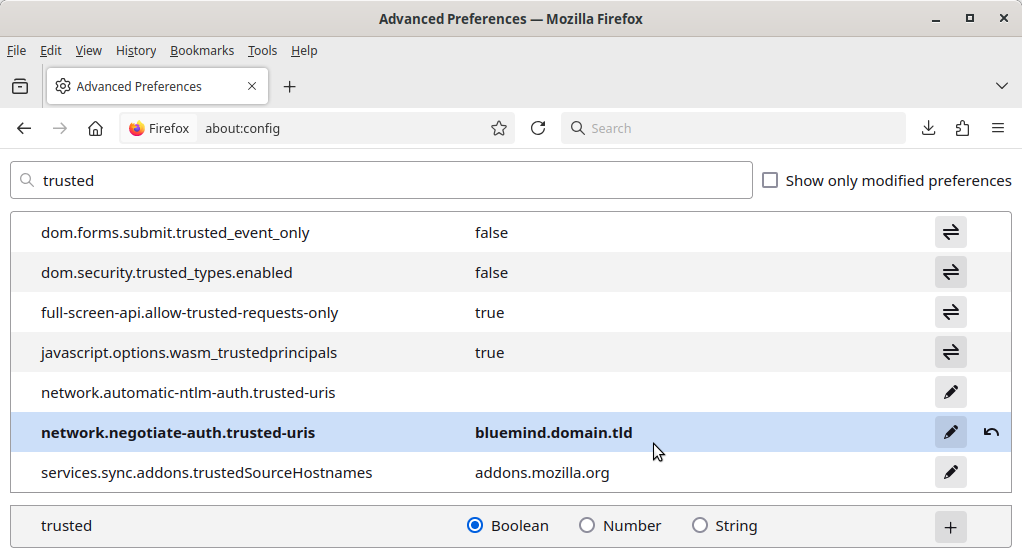

Manuelle Konfiguration

Die Konfiguration der vertrauenswürdigen Site erfolgt in den Einstellungen des Browsers :

-

Geben Sie in der Adressleiste des Browsers :

about:config -

Bestätigen Sie die Warnung, indem Sie auf "Risiko akzeptieren und fortfahren" klicken.

-

Geben Sie in das Suchfeld :

trusted -

Doppelklicken Sie auf die Einstellung

network.negotiate-auth.trusted-urisoder klicken Sie auf den Bleistift am Ende der Zeile, um sie zu bearbeiten. -

Geben Sie die Adresse der BlueMind Domain ein (hier

bluemind.domain.tld) und bestätigen Sie.

💡 Der Parameter erscheint in Fettdruck: Dies bedeutet, dass es sich um einen geänderten Parameter handelt, der nicht mehr den Standardwert hat.

-

**Starten Sie Firefox neu, damit die Änderung wirksam wird.

GPO-Konfiguration

Hier ist ein Beispiel, wie Sie GPOs für Firefox konfigurieren können:

-

Hinzufügen von "Windows-Richtlinien" zum AD-Server

-

Vorlagen im ADMX-Format können Sie hier abrufen: https://github.com/mozilla/policy-templates/releases

-

Setzen Sie sie in "Windows Policy Definitions" ein.

💡 Die

.admx-Dateien befinden sich im Stammverzeichnis und die.adml-Dateien in den entsprechenden Sprachordnern.

-

-

Einrichten der Kerberos-spezifischen GPO

-

Gehen Sie unter : Computerkonfiguration > Richtlinien > Administrative Vorlagen > Mozilla > Firefox > Authentifizierung

-

Suchen und öffnen Sie die Einstellung "SPNEGO".

-

Drücken Sie auf "Aktiviert".

-

Klicken Sie im Feld "Optionen" auf "Anzeigen" und geben Sie die Adresse der gewünschten Netzwerkressource ein.

ℹ️ Wenn mehrere Adressen eingegeben werden müssen, geben Sie eine Adresse pro Zeile ein.

-

Drücken Sie auf die Schaltfläche "OK", um die Fenster mit den vorgenommenen Änderungen zu schließen.

-

Weitere Informationen zur Konfiguration über GPOs finden Sie in den folgenden Dokumentationen :

- https://gpsearch.azurewebsites.net

- https://learn.microsoft.com/en-us/windows-server/identity/ad-ds/manage/group-policy/group-policy-management-console

Sowie die Firefox-Dokumentation :

Microsoft Edge

Manuelle Konfiguration

Microsoft Edge wird manuell auf der Arbeitsstation konfiguriert:

- Regedit als Administrator starten

- Gehen Sie zu "HKEY_LOCAL_MACHINE\OFTWARE\PolicyMicrosoftge" und erstellen Sie die fehlenden Registrierungsschlüssel, falls erforderlich.

- Erstellen Sie den Wert vom Typ "Wert String (REG_SZ)" mit dem Namen

AuthServerAllowlistund dem Wertbluemind.domain.tld. - Neustart Edge, damit die Änderung wirksam wird.

Wenn eine Störung auftritt, stellen Sie sicher, dass die Politik berücksichtigt wird:

- Edge starten

- Geben Sie

edge://policyin das Feld für die URL ein. - Stellen Sie sicher, dass die Richtlinie

AuthServerAllowlistim Abschnitt "Microsoft Edge Policies" mit dem zuvor eingegebenen Wert erscheint. Andernfalls klicken Sie auf "Strategien neu laden". Wenn es immer noch nicht erscheint, überprüfen Sie, ob Sie die Registrierung wie oben beschrieben geändert haben.

Weitere Informationen zu den Edge-Richtlinien finden Sie in der Microsoft-Dokumentation :

GPO-Konfiguration

Hier ist ein Beispiel, wie Sie GPOs für Edge konfigurieren können:

- Hinzufügen von "Windows-Richtlinien" zum AD-Server

-

Vorlagen im ADMX-Format können Sie hier abrufen: https://www.microsoft.com/fr-fr/edge/business/download?cs=4134690573&form=MA13FJ

-

Setzen Sie sie in "Windows Policy Definitions" ein.

💡 Die

.admx-Dateien befinden sich im Stammverzeichnis und die.adml-Dateien in den entsprechenden Sprachordnern.

-

- Einrichten der Kerberos-spezifischen GPO

-

Gehen Sie unter : Computerkonfiguration > Administrative Vorlagen > Microsoft Edge > HTTP-Authentifizierung

-

Finden und öffnen Sie die Einstellung "Liste der autorisierten Authentifizierungsserver konfigurieren".

-

Drücken Sie auf "Aktiviert".

-

Geben Sie im Feld "Optionen" die Adresse der gewünschten Netzwerkressource ein.

ℹ️ Wenn mehrere Adressen eingegeben werden müssen, trennen Sie diese durch Kommata.

-

Drücken Sie auf die Schaltfläche "OK", um die Fenster mit den vorgenommenen Änderungen zu schließen.

-

Weitere Informationen zur Konfiguration über GPOs finden Sie in den folgenden Dokumentationen :

- https://gpsearch.azurewebsites.net

- https://learn.microsoft.com/en-us/windows-server/identity/ad-ds/manage/group-policy/group-policy-management-console

Chrom

Manuelle Konfiguration

Google Chrome wird manuell auf der Arbeitsstation konfiguriert:

- Regedit als Administrator starten

- Gehen Sie zu "HKEY_LOCAL_MACHINE\OFTWARE\Policies\Google\Chrome" und erstellen Sie die fehlenden Schlüssel, falls erforderlich.

- Erstellen Sie den Wert vom Typ "Wert String (REG_SZ)" mit dem Namen

AuthServerAllowlistund dem Wertbluemind.domain.tld. - **Starten Sie Chrome neu, damit die Änderung wirksam wird.

Wenn eine Störung auftritt, stellen Sie sicher, dass die Politik berücksichtigt wird:

- Chrome starten

- Geben Sie

chrome://policyin das Feld für die URL ein. - Stellen Sie sicher, dass die Richtlinie

AuthServerAllowlistim Abschnitt "Chrome Policies" mit dem zuvor eingegebenen Wert erscheint. Andernfalls klicken Sie auf "Strategien neu laden". Wenn es immer noch nicht erscheint, überprüfen Sie, ob Sie die Registrierung wie oben beschrieben geändert haben.

Weitere Informationen zu den Chrome-Richtlinien finden Sie in der Google-Dokumentation :

GPO-Konfiguration

Hier ist ein Beispiel, wie Sie GPOs für Chrome konfigurieren können:

- Hinzufügen von "Windows-Richtlinien" zum AD-Server

-

Hier können Sie die Vorlagen im ADMX-Format abrufen: https://support.google.com/chrome/a/answer/187202?hl=fr#zippy=%2Cwindows

-

Setzen Sie sie in "Windows Policy Definitions" ein.

💡 Die

.admx-Dateien befinden sich im Stammverzeichnis und die.adml-Dateien in den entsprechenden Sprachordnern.

-

- Einrichten der Kerberos-spezifischen GPO

-

Gehen Sie unter : Computerkonfiguration > Administrative Vorlagen > Google > Google Chrome > HTTP-Authentifizierung

-

Finden und öffnen Sie die Einstellung "Autorisierungsliste für Authentifizierungsserver".

-

Drücken Sie auf "Aktiviert".

-

Geben Sie im Feld "Optionen" die Adresse der gewünschten Netzwerkressource ein.

ℹ️ Wenn mehrere Adressen eingegeben werden müssen, trennen Sie diese durch Kommata.

-

Drücken Sie auf die Schaltfläche "OK", um die Fenster mit den vorgenommenen Änderungen zu schließen.

-

Weitere Informationen zur Konfiguration über GPOs finden Sie in den folgenden Dokumentationen :

- https://gpsearch.azurewebsites.net

- https://learn.microsoft.com/en-us/windows-server/identity/ad-ds/manage/group-policy/group-policy-management-console